De digitale truslene

Innledning

Det er et konstant våpenkappløp i dataverdenen mellom de som skaper skadevare og sikkerhetsselskaper. Virus, ormer og trojanere prøver stadig nye og geniale måter å finne veien inn i datamaskinene våre på. Samtidig prøver de seriøse programvareprodusentene å tette alle åpne hull. Dette er absolutt ikke noe nytt, men slik har det vært i flere tiår. Måten den skadelig programvaren spres og årsaken til at den ble laget i utgangspunktet er imidlertid ikke den samme som for noen år siden. I dag er det snarere et rebelsk rop om oppmerksomhet enn av rene økonomiske interesser.

I dette innledende kapittelet om datasikkerhet behandler vi hvilke trusler som finnes og hva som faktisk skiller mellom de ulike typene skadelig programvare. Neste kapittel tar for seg hvordan datamaskinen er beskyttet mot de nevnte infeksjonene.

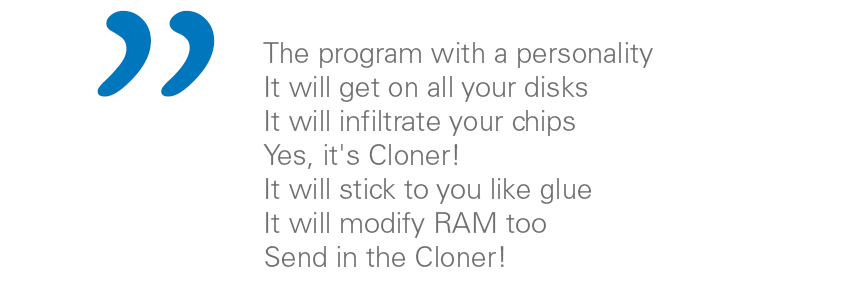

Virus: Send in the Cloner!

Elk Cloner regnes som et av de første ekte virusene for "moderne" datamaskiner. Det ble spredt via disketter, som var stort sett den eneste måten å spre virus på, på 80-tallet. Viruset infiserte datamaskiner som kjørte Apple II-operativsystemet, men forårsaket ingen større skade. De som ble utsatt for infeksjonen måtte imidlertid tåle at datamaskinene skrev et lite rim på skjermen hver 50. gang den ble startet.

En infisert datamaskin spredte infeksjonen videre ved å legge viruset over på alle disketter den kom i kontakt med. Da neste datamaskin startet opp med en slik diskett, ble den også infisert.

Skaperne av skadevare er ikke dummere enn at de utnytter teknologiene som gir størst mulig spredning. Da disketter ikke lenger var i bruk til å flytte data mellom datamaskiner, endret skaperne av skadevare også taktikk. Den store internett-revolusjonen ventet rundt hjørnet, og det ble hyppig sendt e-poster mellom datamaskiner, ikke minst i forretningssammenheng. Skaperne av skadevare elsket dette, fremfor alt en skadevareskaper som utviklet en orm som fortalte deg at den elsket deg!

Orm

En mask är annan typ av skadeprogram, men istället för att likt virus infektera filer och lita på att de sprids vidare så sprider masken sig själv. Det kan exempelvis vara genom det lokala nätverket eller via e-post. Masken Love letter (även känd som ILOVEYOU) var en mask som spreds på det sistnämnda sättet, något den dessutom lyckades väldigt väl med. Masken blev känd över hela världen i takt med att allt fler datorer blev smittade.

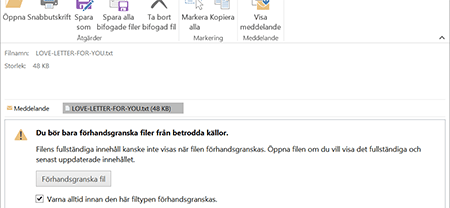

En orm er en annen type skadevare, men i stedet for å infisere filer som et virus og stole på at de sprer seg videre, sprer ormen seg selv. Det kan den for eksempel gjøre gjennom det lokale nettverket eller via e-post. Ormen Love letter (også kjent som ILOVEYOU) var en orm som spredte seg på sistnevnte måte, noe den også lyktes veldig godt med. Ormen ble kjent over hele verden ettersom flere og flere datamaskiner ble infisert.

Love letter var smart konstruert og klarte å spre seg i stor utstrekning, det var fordi mange databrukere ikke var kjent med faren som e-postvedlegg kan utgjøre. Ormen ble spredt via en e-post som hadde emneoverskriften ILOVEYOU, og inneholdt et vedlegg tilsynelatende kalt LOVE-LETTER-FOR-YOU.TXT. Hvis vedlegget ble åpnet, begynte ormen å ødelegge filene på datamaskinen, samtidig som den videresendte seg selv til alle kontakter i den infiserte datamaskinens Outlook-adressebok. Dette førte igjen til at enda flere åpnet vedlegget i den infiserte e-posten, fordi det selvfølgelig var spennende at noen nær dem hadde sendt en e-post som tilsynelatende inneholdt et kjærlighetsbrev.

Love letter forårsaket stor skade og høye kostnader, og verden ble, fjerde mai 2000, oppmerksom på hva skadelig programvare kan forårsake. På bare én dag ble land etter land, fra øst til vest, rammet da innbyggerne slo på datamaskinene sine. De som møtte ormen husker den sikkert fortsatt i dag, og i 2011 ble det til og med laget en film om ormen (Subject: I LOVE YOU).

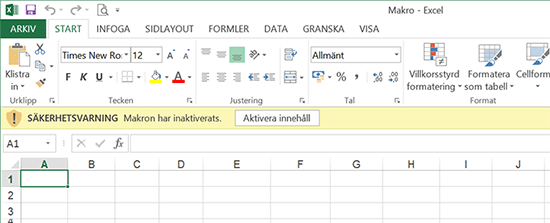

I dag vet de fleste at e-postvedlegg kan utgjøre en fare. De fleste av dagens e-postprogrammer advarer også før de lar brukeren åpne et vedlegg. Microsoft Office-programmene er nå også svært restriktive når det kommer til såkalte makroer, som er automatiseringsfunksjoner som brukes i enkelte dokumenter og regneark. Det var nettopp gjennom en makro at Love letter skapte kaos i dataverdenen.

Trojaner

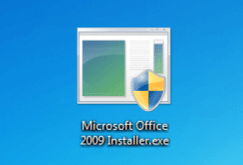

Ordet trojaner kommer fra legenden om den trojanske krigen, hvor Odyssevs klarte å få krigerne sine innenfor byportene til Troja ved å gi trojanerne en hul trehest. I datasammenheng er en trojaner (eller trojansk hest) et dataprogram, som i likhet med legendens hest er noe annet enn det det ser ut til å være.

Etter hvert som flere og flere fikk internett-tilkobling, ble trojanere en vanlig måte å spre skadevare på, det er fortsatt tilfelle i dag. Databrukere blir lurt til å installere et program fordi de tror det er noe helt annet enn det det egentlig er. Piratkopiert programvare som sirkulerer i forbindelse med fildeling kan faktisk være trojanere, i stedet for det programvaren utgir seg for å være. Det samme gjelder ulike programmer som lastes ned fra mistenkelige nettsteder på internett eller via fildelingsprogrammer.

Bilde til høyre: Et installasjonsprogram for Microsoft Office 2009 lastet ned fra internett. Utgiveren av programvaren er ukjent. Merk at Microsoft Office 2009 aldri har eksistert. Hva inneholder programmet?

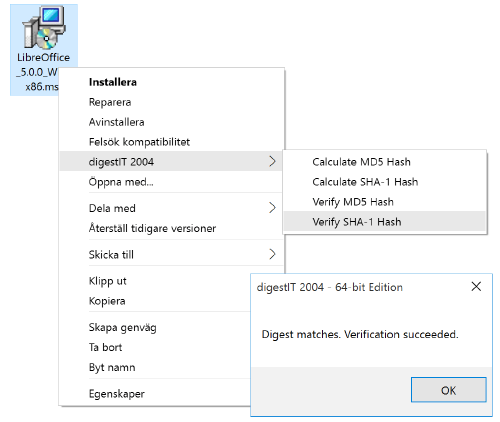

En metode som brukes til å bekrefte at den nedlastede filen virkelig er det den utgir seg for å være, er kontrollsummer. SHA-1 er et eksempel på en teknologi for å komme frem til kontrollsummer, det kan beskrives som en matematisk algoritme som beregner en heksadesimal verdi, basert på filinnholdet. Hovedmannen bak kontorpakken Libre-office (www.libreoffice.org/) tilbyr brukerne sine å laste ned programmet fra flere forskjellige kilder. Brukerne anbefales å kontrollere at SHA-1-summen er riktig, slik at filen ikke har blitt endret. Den svenske Windows-versjonen av Libre-office har kontrollsummen:

5cf712c96f09b4d96f93cfeac56e5124ebf86f6c (gjelder 5.0.0 versjon, august 2015)

Ved å laste ned filen og deretter åpne den i et program som Digestit 2004, er det mulig å se om den nedlastede filen har samme kontrollsum som originalfilen. Digestit 2004 kan lastes ned gratis fra www.colonywest.us.

I macOS finnes det en innebygd funksjon for å komme frem til filenes kontrollsummer. Åpne Terminalen og angi: openssl sha1 . Dra deretter filen fra Finder til Terminalen slik at referansen til plasseringen havner etter kommandoen. Da vises filens kontrollsumm. Eksempel:

openssl sha1 /Users/dittnamn/Downloads/LibreOffice_5.0.0_MacOS_x86-64.dmg

Annonseprogram

Annonseprogram er programvare som viser annonser på brukerens datamaskin. Dessverre er det vanlig at annonseprogram kombineres med en eller annen form for skadevare, for eksempel spionprogrammer som registrerer databrukerens vaner og bruker deretter denne informasjonen til å vise relevant reklame. Fortjenestemodellen for skaperne av annonseprogrammer er ganske åpenbar, fordi de gjennom disse programmene kan tvinge uønskede annonser på databrukerne.

Det er ganske mange programtyper som faller inn under kategorien annonseprogram. For eksempel er det vanlig at ulike gratisprogrammer spør brukerne, under installasjonen, om de ønsker å installere et «fantastisk søkefelt» i nettleseren sin. Vær restriktiv med å tillate slike installasjoner, med mindre det er en funksjon som virkelig er etterspurt. Brukeren må ofte aktivt velge bort tillegget under installasjonen. Det er derfor viktig at du ikke bare trykker på nesteknappen gjentatte ganger til installasjonen starter, men at du virkelig sjekker hva som faktisk installeres.

Spionprogram

I motsetning til annonseprogram, er det vanlig at spionprogrammer opererer helt i bakgrunnen uten at brukeren merker det. Spionprogrammets oppgave er å stjele, for eksempel innloggingsinformasjon og kredittkortnumre samt overvåke surfevaner og deretter selge informasjonen videre til tredjeparter.

Rootkit

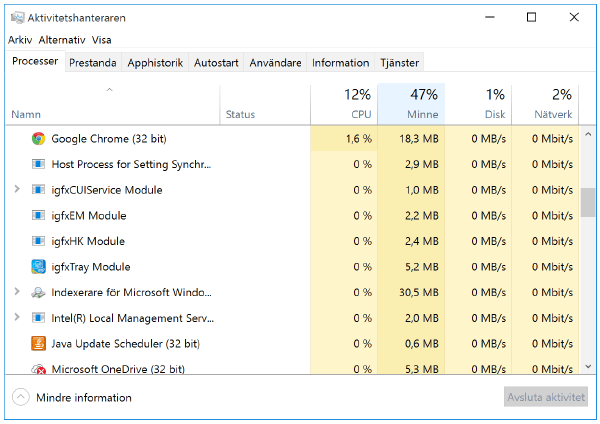

Et rootkit er et spøkelsesprogram som er laget for ikke å bli sett og som også skjuler andre prosesser slik at de ikke blir oppdaget. Et rootkit trenger ikke å være farlig i seg selv, men det har sannsynligvis kommet til datamaskinen via et virus, orm eller trojaner som kan være farlig (hovedsakelig fordi rootkit fører til at skadelige programmers aktivitet blir usynlig).

Ordet rootkit kommer fra Unix- og Linux-verdenen. Når en bruker skal utføre noe som krever administratorrettigheter på en slik datamaskin, logger de seg inn som en såkalt root-bruker. Navnet rootkit har fortsatt å eksistere selv om infeksjonstypen nå infiserer andre plattformer og det er rootkit legger seg fortsatt på et veldig dypt nivå i systemet. På Windows-baserte datamaskiner kan det plassere seg mellom Windows-kjernen og resten av programmene, det betyr at den kan påvirke svært grunnleggende deler av systemet. Hvis for eksempel et enklere antivirusprogram søker etter skadelig programvare i minnet, vil rootkit oppdage dette. I stedet for at Windows svarer antivirusprogrammet med nøyaktig informasjon om hva som skjer, avskjærer rootkit dette spørsmålet og svarer at alt er normalt. Utviklerne av antivirusprogrammer har derfor måttet utvikle svært avanserte søkemetoder for å lykkes med å få rootkit til å avsløre seg selv.

Scareware

Internett er full av falske advarsler som hevder at datamaskinen er infisert med virus (skremmevare). Det kan dukke opp annonser på nettsteder med teksten "WARNING! Your computer is infected with a virus. Click here for a free removal tool”. Disse annonsene fører imidlertid ikke til et verktøy som fjerner virus, men i stedet til en trojaner. Trojaneren later som om den skanner datamaskinen og sier etter en kort stund at den har funnet mange virus, men for å fjerne virusene må brukeren kjøpe fullversjonen. Når brukeren, i god tro, kjøper fullversjonen får den skaperen av trojaneren tilgang til brukerens kortnummer.

I 2011 ble det skrevet store overskrifter om Macdefender-trojaneren. Som navnet antyder, var Macdefender en trojaner som infiserte datamaskiner som kjører macOS, og hevdet å være et sikkerhetsprogram for å beskytte Mac-er (trojaneren har også sirkulert under navnene Mac Protector og Mac Security). Det endelige målet var imidlertid å få brukeren til å installere trojaneren og oppgi kortnummeret sitt. Apple har gitt ut en oppdatering som fjerner trojaneren og kjente varianter av den. Les mer på support.apple.com/kb/HT4650 .

Falsk virus (hoax)

Et falsk virus (hoax) inneholder ingen skadelig programvare. Det er mange e-poster som sirkulerer på internett der venner med gode intensjoner advarer hverandre om virus. Det kan for eksempel stå at Microsoft informerer om at alle bør passe seg for et bestemt program, eller at man absolutt ikke må åpne en e-post med en spesiell emneoverskrift. Noen e-poster går så langt som å be mottakerne om å sjekke om de har en spesiell systemfil installert og i så fall slette den. Systemfilen det refereres til, er imidlertid installert på alle datamaskiner, og systemet vil ikke kunne fungere uten den.

E-poster som disse bør aldri videresendes! Ingen større programvare- eller sikkerhetsselskaper sender ut kjede-e-poster som disse. De kan imidlertid informere om trusler på nettstedene sine. Banker og lignende institusjoner sender heller aldri ut e-poster som ber deg om å sende inn innloggings- eller kredittkortopplysninger for verifisering. Rapporter disse e-postene som phishing-e-poster til e-postoperatøren.

Botnet

I starten var virus og andre typer skadevare programmererens rop om oppmerksomhet. Skadevaren trengte ikke nødvendigvis å skape kaos, men det ville absolutt være tydelig at datamaskinen var rammet. Deretter kom skadelig skadevare, som i hovedsak slettet data eller fikk datamaskinen til å starte på nytt, i tid og utid. Selv disse typene skadevare var av åpenbare grunner veldig lette å oppdage. I dag programmeres skadevare i stor utstrekning for økonomisk gevinst. Da vil brukerne heller ikke legge merke til om datamaskinene er infisert. Mange av dagens virus, ormer og trojanere kjører i bakgrunnen uten å påvirke brukerens dataopplevelse eller lage rot, nettopp for å unngå å bli oppdaget.

Et av de virkelig store problemene som dataverdenen sliter med akkurat nå, er botnet. Tenk deg at noen behøver tilgang til en utrolig båndbredde (en internettforbindelse med mange Gb/s) og mye datakraft. Da er valget, enten å bygge et ekstremt dyrt datasenter, eller å sette ut små deler av arbeidet, til datamaskiner rundt om i verden. Sistnevnte er en teknologi som blant annet Stanford University bruker i sitt Folding@Home-prosjekt. Det er et prosjekt for å beregne hvordan proteiner oppfører seg og forhåpentligvis kan løse kreftgåten. Disse beregningene krever utrolig mye datakraft, men universitetet har løst kapasitetsproblemet ved å la frivillige brukere installere en klient på datamaskinene sine og dedikere overflødig datakraft til disse forskningsberegningene. Botnet fungerer på lignende måte, men helt uten brukerens tillatelse.

Et botnet er et nettverk av infiserte zombiedatamaskiner (datamaskiner som er infiserte uten at brukerne vet om det). Strøm- og internettforbindelsene til disse datamaskinene kan deretter brukes av botnet-administratoren for ulike ulovligheter. For eksempel er det vanlig å bruke botnet for å sende ut enorme mengder spam (reklamepost). En annen av de virkelig store bruksområdene for botnet er DDoS-angrep (Distributed Denial of Service). Et DDoS-angrep er når flere datamaskiner angriper en server for å overbelaste den. Vi kan sammenlign det hele med når noe revolusjonerende skjer i verden slik at alle tar seg til nyhetsnettsteder. Det hender at disse nettstedene ikke takler det enorme trafikkrushet, det vil føre til at de besøkende kun får en feilmelding. Et DDoS-angrep fungerer på samme måte. Uten at deltakerne vet det, blir datamaskinene deres brukt til å overbelaste et spesifikt mål.

I dag er det det helt åpne kommersielle botnet, der folk med onde hensikter kan kjøpe et angrep, i en valgfri skala. Det finnes til og med handelsplasser på internett for dette formålet. Der selger ulike botnet-forfattere tilgang til de infiserte datamaskinenes kapasitet og tilbyr å opprette et målrettet angrep mot et ønsket mål. På denne måten er dataeierne medskyldige i et angrep, uten at de er klar over det. Når angrepet er fullført, kan gjerningsmennene selge datakraften til noen andre.

Løsepengevirus

Til slutt finnes det også programmer som holder på med helt tradisjonell økonomisk utpressing. Hvis slik programvare kommer inn på datamaskinen, kan den for eksempel kryptere harddisken slik at eieren ikke får tilgang til filene. I stedet får offeret tilbud om å kjøpe passordet for å dekryptere filene igjen. Offeret kan for eksempel bli bedt om å ringe et gratisnummer for å få koden. Det er selvfølgelig umulig å vite sikkert at utpresseren virkelig vil gi passordet, men ofte er det faktisk slik. Noen ganger er det heldigvis det samme passordet som brukes for alle datamaskiner som er rammet, dermed er det mulig å finne det på internett. Besøk nettstedene til noen av de store antivirusprodusentene for å se om det er mer hjelp der.

Ellers er det dessverre ikke så mye å gjøre hvis datamaskinen allerede er rammet. Antivirusprogram kan virke forebyggende og stoppe skadevaren før den har rukket å kryptere harddisken, men hvis antivirusprogrammet installeres i etterkant, er skaden allerede gjort. Harddisken er da kryptert, og selv om skadevaren kan fjernes, er det ikke mulig å dekryptere harddisken, uten riktig passord. I stedet er det forhåpentligvis lagret en sikkerhetskopi av alle dataene, slik at systemet kan installeres på nytt og filene kan gjenopprettes fra sikkerhetskopien.

I 2012 ble mange svensker utsatt for et annet løsepengevirus. Etter å ha blitt infisert, ble datamaskinene deres låst, og ved hver oppstart ble følgende melding vist med både politi- og regjeringskontorets logoer limt inn.

Obs!

Detta operativsystem är blockerad på grund av brott mot svensk lag. Fastställt följande brott:

Din IP-adress är… Med denna IP-adress var besökta webbplatser som innehåller pornografi, barnpornografi, tidelag och våld mot barn. Videofiler som innehåller pornografi, våld mot barn och inslag av barnpornografi har installerats på dator! Dessutom skickades e-postmeddelanden i form av spam, som innehåller terrorist motiv från din epost adress.

Datorn har blockerats för att stoppa din olagliga verksamhet.

Utpresserne tilbød ofrene å låse opp datamaskinene sine, ved å betale boten. Interessant nok var boten € 100 og den skulle betales med Ukash-kort. Utpresserne rådet ofrene til å kjøpe dem på Pressbyrån eller 7Eleven. De fleste forsto nok at det ikke var politiet som sto bak låsingen av datamaskinen, men mange følte seg absolutt presset til å betale «boten» for å unngå den pinlige beskjeden.

Exploit-kit

Et exploit-kit er ingen form for skadevare. Det er en måte å bli infisert av en eller flere skadevare på, uten at brukeren legger merke til det. Et exploit-kit er en programvare som kjenner til sårbarheter i velbrukte programmer og hvordan disse sårbarhetene kan brukes til å infisere datamaskiner. Det kan for eksempel handle om sårbarheter i nettlesere og nettleserplugins.

I dag utvikles exploit-kit av lysskye selskaper. De selger sine ferdigutviklede exploit-kit til like lysskye folk, som installerer dem på nettstedene sine. Ofte tilbyr utviklerne også støtte for sine exploit-kit og omfattende statistikkfunksjoner slik at de som bruker exploit-kit kan se hvor mange datamaskiner de har infisert!

Når en bruker av exploit-kit lykkes i å lokke en besøkende til det infiserte nettstedet, begynner exploit-kit å teste hvilke sårbarheter som finnes på den besøkendes datamaskin. Sårbarheten kan for eksempel være en utdatert versjon av Java, en utdatert versjon av Adobe Flash Player eller en gammel nettleser. Når exploit-kit finner en sårbarhet, utnytter exploit-kit det til å infisere datamaskinen med for eksempel en trojaner. Dette vil skje i bakgrunnen, uten at den besøkende merker det. Det trenger ikke engang å dukke opp spørsmål om den besøkende ønsker å godkjenne det som skjer, fordi sårbarheten lar skadevaren omgå disse sikkerhetsfunksjonene. Det er derfor viktig å oppdatere nettleseren og plugins.

Det har også hendt at ærlige nettsteder har blitt rammet av exploit-kit. Da har de enten blitt hacket eller så har for eksempel annonseleverandøren deres er blitt hacket. For å beskytte seg mot dette har mange av de store antivirusprogrammene en innebygget surfe- og anti-spam-beskyttelse. Surfebeskyttelse kan advare brukerne sine om et mistenkelig nettsted hvis flere andre brukere har blitt infisert etter å ha besøkt det.